PAM

| PAM | |

|---|---|

| Разработчик(и) | Sun Microsystems, RedHat |

| Первый выпуск | 1995 |

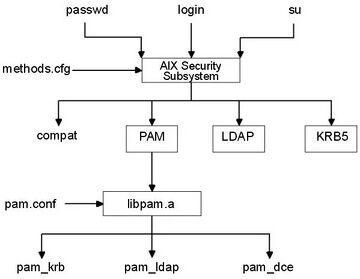

Pluggable Authentication Modules (PAM, подключаемые модули аутентификации) — набор разделяемых библиотек, которые позволяют интегрировать различные низкоуровневые методы аутентификации в виде единого высокоуровневого API. Это позволяет предоставить единые механизмы для управления, встраивания прикладных программ в процесс аутентификации. Является одной из частей стандартного механизма обеспечения безопасности UNIX-систем.

PAM были впервые предложены Sun Microsystems в октябре 1995 года. В качестве автономной инфраструктуры PAM впервые появились в Linux-PAM, разработанной в Red Hat Linux 3.0.4 в августе 1996 года. В настоящее время PAM поддерживаются в операционных системах AIX, DragonFly BSD, FreeBSD, HP-UX, GNU/Linux, Mac OS X, NetBSD и Solaris.

PAM на ALT Wiki

Pam_mount

pam_mount - модуль подлинности аутентификации для монтирования томов в режиме пользователя.

Данный модуль предназначен для сред с централизованными файловыми серверами, ресурсы которых пользователь может смонтировать при входе в систему и размонтировать при выходе. Например, на терминалах без дисков, где многие пользователи могут войти в систему и создание полноценного /home-раздела - риск для безопасности, а перечисление всех возможных ресурсов в /etc/fstab невозможны.

- Пользователи могут определить свой собственный список ресурсов без необходимости изменения глобальных файлов конфигурации.

- Возможность единственного входа в систему - пользователю будет необходимо ввести пароль только один раз

- Прозрачный процесс монтирования

- Пароли не запоминаются

- Ресурсы размонтируются при выходе из системы, что освобождает системные ресурсы и не оставляет данные в открытом виде.

Статьи по теме:

- Модуль Pam_mount

- Использование Pam_mount в Домене ActiveDirectory

- Использование Pam_mount в Домене ActiveDirectory (SSSD)

- Перевод мануала по Pam_mount.conf

Pam_limits

Модуль PAM pam_limits устанавливает ограничения на системные ресурсы, которые могут использоваться в пользовательском сеансе. На пользователей с uid=0 эти ограничения так же распространяются.

По умолчанию ограничения берутся из конфигурационного файла /etc/security/limits.conf. Затем отдельные файлы *.conf считываются из каталога /etc/security/limits.d/ и поочередно анализируются в порядке локали «C». Эффект отдельных файлов такой же, как если бы все файлы были объединены вместе. Если файл конфигурации явно указан с помощью параметра модуля, файлы в указанном выше каталоге не анализируются.

Модуль не должен вызываться многопоточным приложением.

Если Linux PAM скомпилирован с поддержкой аудита, модуль сообщит, когда он отказывает в доступе на основе ограничения максимального количества одновременных сеансов входа в систему.

Pam faillock

Данный модуль ведет учет неудачных попыток аутентификации для каждого пользователя в течение определенного интервала и блокирует учетную запись, если их было более указанного количества.

Обычно неудачные попытки аутентификации root не приводят к блокировке учетной записи root, чтобы предотвратить отказ в обслуживании: если ваши пользователи не имеют учетных записей консоли, и пользователь root может войти в систему только через su или консоль компьютера (не telnet/rsh и т. д.), т.к. это безопасно.

Pam Mktemp

Модуль Pam Mktemp надежно создает временный файл или каталог (и устанавливает переменную среды, чтобы указывать на него) в PAM_OPEN_SESSION и не сообщает о нем в PAM_CLOSE_SESSION.

Это полезно для таких приложений, как установка Xauthority в безопасный временный файл в среде, где домашние каталоги находятся в сетевой файловой системе.