Групповые политики/LAPS

В gpupdate, начиная с версии 0.13.0, предоставляется поддержка LAPS - механизма централизованного управления паролями локальных администраторов на компьютерах домена. Текущий пароль локального администратора хранятся в защищённых атрибутах объектов Computer в Active Directory, регулярно меняется автоматически, и может быть получен авторизованными пользователями.

Настраивать политики можно как ключами реестра из Windows, так и ключами реестра из ALT Linux. При этом, если заданы оба типа ключей, приоритет отдается ключам ALT Linux.

В этой статье будет описано, как настроить групповые политики для управления паролями локальных администраторов на клиентской машине ALT Linux.

Предполагается, что инфраструктура уже развернута: настроен AD домен на базе Windows Server 2016 или более новой версии, клиентская машина на ALT Linux введена в домен AD (см. Ввод машины в домен).

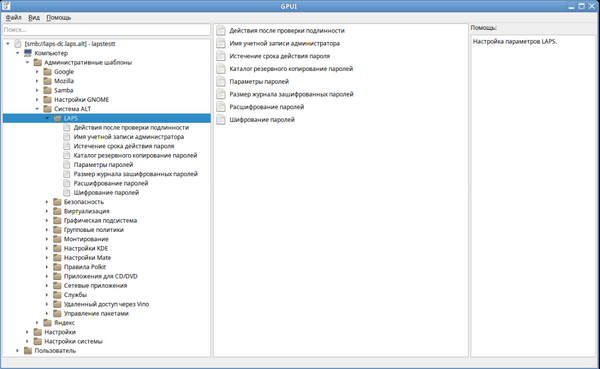

Описание политик

В скобках указаны названия аналогичных политик в ALT Linux.

- Имя учетной записи администратора для управления (Имя учетной записи администратора)

- Этот параметр политики задает пользовательское имя учетной записи администратора, для которого нужно управлять паролем.

- Если этот параметр политики включен, LAPS будет управлять паролем для локальной учетной записи с этим именем.

- Если этот параметр политики отключен или не настроен, LAPS будет управлять паролем для известной учетной записи администратора.

- НЕ включайте этот параметр политики для управления встроенной учетной записью администратора. Встроенная учетная запись администратора определяется автоматически по известному SID и не зависит от имени учетной записи.

- Включить шифрование паролей (Шифрование паролей)

- Когда вы включаете этот параметр, управляемый пароль шифруется перед отправкой в Active Directory.

- Включение этого параметра не действует, если:

- пароль не настроен для резервного копирования в Active Directory

- функциональный уровень домена Active Directory не ниже Windows Server 2016 или выше.

- Если этот параметр включен, а функциональный уровень домена не ниже Windows Server 2016, пароль управляемой учетной записи шифруется.

- Если этот параметр включен, а функциональный уровень домена меньше, чем Windows Server 2016, пароль управляемой учетной записи не копируется в каталог.

- Если этот параметр отключен, пароль управляемой учетной записи не шифруется.

- Этот параметр будет включен по умолчанию, если он не настроен.

- Действия после проверки подлинности (Действия после проверки подлинности)

- Эта политика настраивает действия после проверки подлинности, которые будут выполняться после обнаружения проверки подлинности управляемой учетной записью.

- Льготный период: указывает количество времени (в часах) ожидания после аутентификации перед выполнением указанных действий после аутентификации.

- Если этот параметр включен и больше нуля, указанные действия после аутентификации будут выполняться по истечении льготного периода;

- Если этот параметр равен нулю, никакие действия после аутентификации выполняться не будут;

- Если этот параметр отключен или не настроен, указанные действия после аутентификации будут выполняться по истечении установленного по умолчанию 24-часового льготного периода.

- Действия: указывает действия, которые необходимо предпринять по истечении льготного периода:

- Сброс пароля: по истечении льготного периода пароль управляемой учетной записи будет сброшен;

- Сбросьте пароль и выйдите из управляемой учетной записи: по истечении льготного периода пароль управляемой учетной записи будет сброшен, а все интерактивные сеансы входа с использованием управляемой учетной записи будут прекращены;

- Примечание: После завершения любого интерактивного сеанса входа управляемая учетная запись может по-прежнему использовать другие сеансы с проверкой подлинности. Единственный надежный способ убедиться, что предыдущий пароль используется дольше, — это перезагрузить устройство.

- Сброс пароля и перезагрузка: по истечении льготного периода пароль управляемой учетной записи будет сброшен, а управляемое устройство будет немедленно перезагружено.

- Примечания: Если этот параметр отключен или не настроен, действия после проверки подлинности по умолчанию будут «Сбросить пароль и выйти из управляемой учетной записи».

- Примечание: Учетную запись DSRM на контроллерах домена нельзя настроить для действий после проверки подлинности. Эта политика не влияет на контроллеры домена и будет игнорироваться, даже если она настроена для контроллера домена.

- Эта политика настраивает действия после проверки подлинности, которые будут выполняться после обнаружения проверки подлинности управляемой учетной записью.

- Не разрешайте сроку действия пароля превышать время, требуемое политикой (Истечение срока действия пароля)

- Если этот параметр включен или не настроен, запланированное истечение срока действия пароля дольше срока действия пароля, определяемого политикой «Параметры пароля», НЕ допускается. При обнаружении такого истечения срока действия пароль немедленно изменяется, а срок действия пароля устанавливается в соответствии с политикой.

- Если этот параметр отключен, срок действия пароля может быть больше, чем требуется политикой «Настройки пароля».

- Настройка каталога резервного копирования паролей (Каталог резервного копирования паролей)

- Используйте этот параметр, чтобы указать, в какой каталог резервируется пароль локальной учетной записи администратора. Допустимые параметры:

- Отключено = отключено (пароль не будет резервироваться)

- Azure Active Directory = Резервное копирование пароля в Azure Active Directory

- Active Directory = Резервное копирование пароля в Active Directory

- Если не указано иное, значение этого параметра по умолчанию равно 0 (отключено).

- Если для этого параметра установлено значение Azure Active Directory, а управляемое устройство не присоединено к Azure Active Directory, пароль локального администратора не будет управляться.

- Если для этого параметра установлено значение Active Directory, а управляемое устройство не присоединено к Active Directory, пароль локального администратора не будет управляться.

- Если этот параметр отключен или не настроен, пароль локального администратора не управляется.

- Используйте этот параметр, чтобы указать, в какой каталог резервируется пароль локальной учетной записи администратора. Допустимые параметры:

- Параметры паролей (Параметры паролей)

- Политика позволяет настроить сложность, длину и срок действия паролей.

- Параметр «Сложность пароля» — допустимые к использованию символы при создании нового пароля. По умолчанию: «Заглавные буквы, строчные буквы, цифры, специальные символы».

- Длина пароля — количество символов в пароле. Минимум: 8 символов; Максимум: 64 символа; По умолчанию: 14 символов.

- Срок действия пароля в днях. Минимум: 1 день (7 дней, если каталог резервного копирования настроен как Azure AD); Максимум: 365 дней; По умолчанию: 30 дней.

- Политика позволяет настроить сложность, длину и срок действия паролей.

- Настройка авторизованных дешифраторов паролей (Расшифрование паролей)

- Настройте этот параметр для управления конкретным пользователем или группой, которым разрешено расшифровывать зашифрованные пароли.

- Настройка этого параметра не действует, если не включено шифрование пароля.

- Если этот параметр включен, зашифрованные пароли могут быть расшифрованы указанной группой.

- Если этот параметр отключен или не настроен, зашифрованные пароли могут быть расшифрованы группой администраторов домена.

- Для этого параметра необходимо указать либо SID в строковом формате ("S-1-5-21-2127521184-1604012920-1887927527-35197"), либо имя группы или пользователя в домене\( группа или пользователь)». Указанный пользователь или группа должны разрешаться управляемым устройством, в противном случае резервное копирование паролей выполняться не будет.

- Настройка размера журнала зашифрованных паролей (Размер журнала зашифрованных паролей)

- Используйте этот параметр, чтобы указать, сколько предыдущих зашифрованных паролей будет храниться в Active Directory. Настройка этого параметра не действует, если:

- пароль не настроен для резервного копирования в Active Directory;

- не включено шифрование пароля.

- Допустимый диапазон значений количества хранимых паролей — 0 - 12;

- Если политика включена, указанное количество старых паролей будет храниться в Active Directory.

- Если политика отключена или не настроена, в Active Directory не будет храниться ни одного старого пароля.

- Используйте этот параметр, чтобы указать, сколько предыдущих зашифрованных паролей будет храниться в Active Directory. Настройка этого параметра не действует, если:

- Включить резервное копирование паролей для учетных записей DSRM (Не реализовано в ALT Linux, так как нет такого механизма)

- Если вы включите этот параметр, пароль учетной записи администратора DSRM будет управляться и резервироваться в Active Directory.

- Включение этого параметра не действует, если управляемое устройство не является контроллером домена и не включено шифрование паролей.

- Если этот параметр включен, пароль для учетной записи администратора DSRM на контроллере домена будет сохранен в Active Directory.

- Если этот параметр отключен или не настроен, пароль для учетной записи администратора DSRM на контроллере домена не будет резервироваться в Active Directory.

Применение

- Установка gpupdate на клиентах

- Для применения групповых политик на клиентах необходимо установить gpupdate, если он не установлен:

# apt-get install gpupdate # gpupdate-setup enable

- Для применения групповых политик на клиентах необходимо установить gpupdate, если он не установлен:

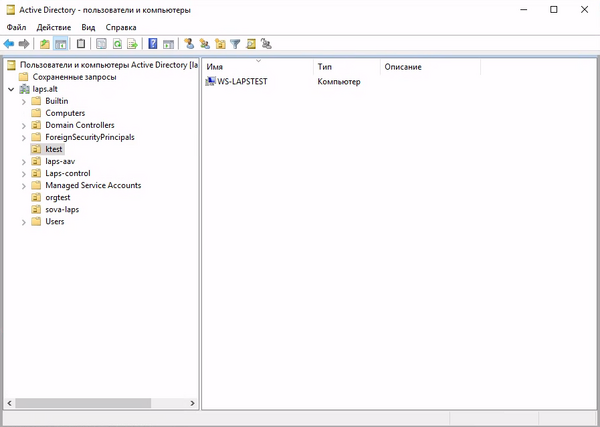

- Создать подразделение (OU,Organizational Units) и добавить в нее компьютеры, к которым необходимо применить политику:

- или

- Как создать подразделение см. ADMC.

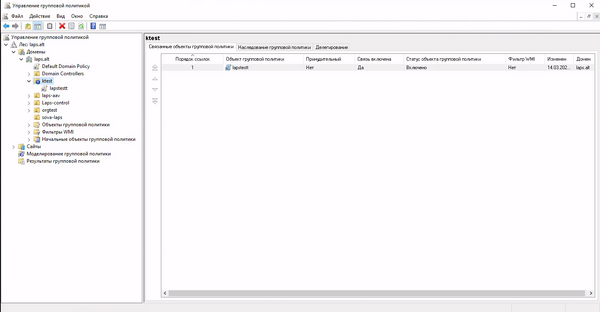

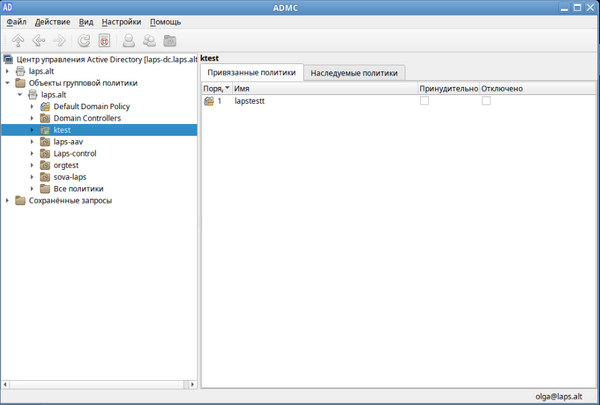

- Создать групповую политику и связать с подразделением:

- или

- Как создать групповую политику и связать с подразделением см. ADMC.

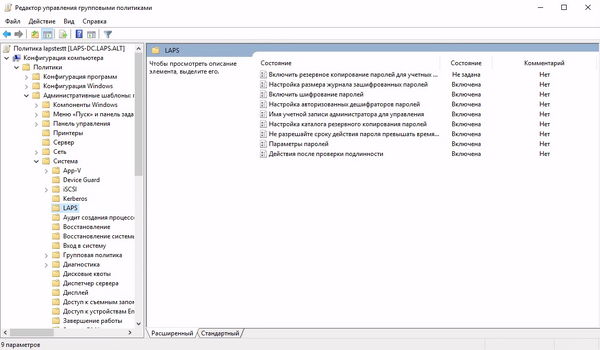

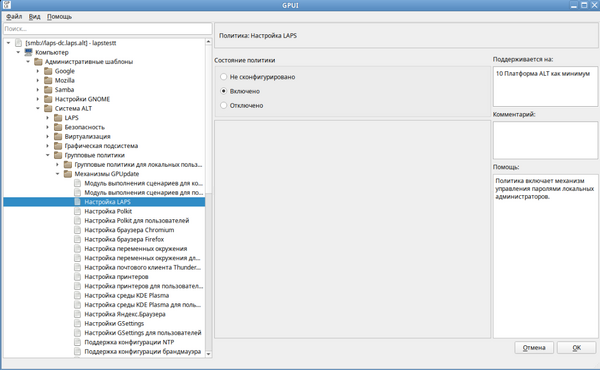

- Настроить групповые политики ключами реестра из Windows или ключами реестра из ALT Linux:

- или

- Как редактировать групповые политики см. GPUI.

- Необходимо обязательно установить параметр «Active Directory» в политике «Настройка каталога резервного копирования паролей (Каталог резервного копирования паролей)» и установить состояние «Включено» в политике Включить шифрование паролей (Шифрование паролей).

- В ADMC обязательно нужно включить механизм GPUpdate «Настройка LAPS»

- Применить групповые политики с помощью gpupdate :

$ gpupdate Apply group policies for computer. Apply group policies for user.